طراحی و اجرای زیر ساخت شبکه

طراحی و اجرای زیرساخت شبکهطراحی و اجرای زیر ساخت شبکه

طراحی و اجرای زیرساخت شبکهپردازنده های EPYC

معرفی پردازنده های EPYC که بر روی سرور های HPE DL385 G10 استفاده می شود.

این پردازنده ها نسبت به پردازنده های قدیمی تر 122 برابر پهنای باند بیشتری را برای Memory پوشش می دهند و 60 برابر I/O بیشتری را Support می کنند و تا 45 برابر هسته های بیشتری نسبت به محصولات مشابه رقبای خود دارند. این پردازنده های طراحی شده و بهینه شده برای مجازی سازی و Cloud می باشند. این پردازنده ها می توانند تا 32 هسته داشته باشند، تا 2 ترابایت RAM را در 8 کانال مجزا پوشش می دهند و برای اسلات های PCIe هم 128 لاین دارند. همچنین از مزیت های دیگر آنها این است که دارای یک سیستم امنیتی یکپارچه هستند که باعث محافظت از پردازش ها خواهد شد.

این پردازنده های دارای مدل های زیر می باشند:

7601

7551

7501

7451

7401

7351

7301

7281

7251

که پایین ترین مدل آن یعنی 7251 دارای 8 هسته می باشد و مدل 7601 دارای 32 هسته می باشد .تمامی این پردازنده ها 2 ترابایت Memory را پوشش می دهند و توان مصرفی آنها نیز بسته به مدل بین 120 تا 180 وات می باشد. همچنین Cache آنها نیز بین 32 تا 64 مگا بایت می باشد. از مهمترین مزیت های این پردازنده این این است که فاقد Chipset هستند و در واقع تمامی موارد درون Chipset بصورت یکپارچه درآمده است که همان معنی SOC را می دهد. روی سرور DL385 G10 می توان 2 پردازنده قرار داد. این پردازنده ها همانطور که در بالا ذکر شد بسیار مناسب برای مجازی سازی سرور می باشد و باعث می شود50 درصد کاهش هزینه به ازای هر ماشین مجازی داشته باشیم.

VCHA چیست ؟

حفاظت از سرور vCenter با VCHA

در مقالات قبل درباره ویژگی HA برای شما صحبت کردیم . اما VCHA قابلیتی است که وظیفه دیگری را برعهده دارد. این موضوع احتمالا یکی از مواردی است که بیشتر وقت خود را در هنگام صحبت با مشتریان صرف آن می کنید. قابلیت (vCenter High Availability (VCHA در نسخه vSphere 6.5 در نوامبر 2016 معرفی شد.

قبل از اینکه شروع کنیم چند نکته را باید در نظر داشته باشید .

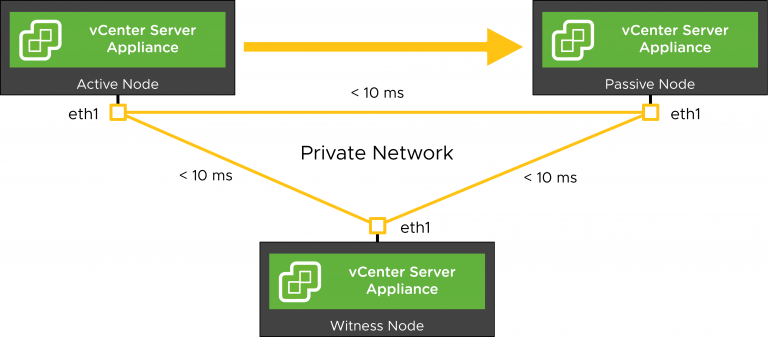

- قابلیت VCHA از 3 نود تشکیل شده است. (Active – Passive – Witness)

- برای راه اندازی تنها به یک vCenter Server Instance License نیاز است.

- از Tiny Deployment استفاده نکنید. (این مورد برای موارد آزمایشگاهی استفاده میکنند)

- از هر دو حالت Embedded PSC و Extended PSC پشتیبانی میکند.

- قابلیت VCHA با DR یکی نیست.

بسیار خب ، اولین اقدامی که باید صورت بگیرید ، گرفتن Clone ها میباشد . از نود Active به نود Passive و سپس Witness عملیات Clone گرفتن را طی میکینم. کاری که قبل از گرفتن Clone انجام میدهیم اضافه کردن یک Second Adapter میباشد . و همچنین Primary Adapter را داریم که Management Interface نامیده میشود و شامل FQDN , IP , MAC Address میباشد. این Adapter ها همچنین در نود پسیو وجود دارد اما به صورت آفلاین ، تا تداخلی در شبکه ایجاد نشود و تنها زمانی که نود اکتیو Fail شود و نود پسیو به اکتیو تبدیل شود ، آنلاین میوشد.

هر سه Second Adapter یک شبکه Private که به آن VCHA Network میگوییم تشکیل میدهند . این شبکه از Management Network مجزا است و این 3 نود میتوانند آی پی داشته باشند تا با هم ارتباط داشته باشند . این ارتباط میتواند Layer3 یا Layer2 باشد.

سرور vCenter شامل یک دیتابیس و یک فایل سیستمی که حاوی تنظیمات ، گواهینامه ها و …. است . پس نیاز داریم این دو دسته از اطلاعات را به نود Passive منتقل کنیم ، درنتیجه به یک Replication نیاز است. برای Replicate دیتابیس از مکانیزم Sync و برای فایل سیستمی از مکانیزم Async استفاده میشود.

وقتی نود Active دچار یک Failure شود ، اینترفیس نود Passive آنلاین میشود . از طریق ARP به شبکه اعلام میکند که از این لحظه به عنوان نود اکتیو عمل میکند و Ownership اطلاعات IP و MAC نود اکتیو را میگیرد .

بعد از این اتفاق ما دو انتخاب داریم :

- نود Fail شده را Troubleshoot کنیم و دوباره نود را انلاین کنیم ،درنتیجه Replication به روال قبل ادامه میابد .

- اما اگر نتوانیم دوباره آنرا اکتیو کنیم ، در تنظیمات VCHA میتوانیم ، در vCenter ماشین قبلی را حذف و نود جدید را دوباره Redeploy کنیم ، تمام این عملیات non-disruptive میباشد.

حال اگر نود Witness دچار Fail شود چه ؟

از دست دادن Witness برای vCenter Server Instance به صورت non-disruptive میباشد اما کلاستر در حالت Degraded State میرود. پس برای اینکه کلاستر به صورت سلامت عمل کند هر 3 نود باید آنلاین و به صورت سالم وجود داشته باشند. و هرکدام از نود های Passive یا Witness مشکل داشته باشند ، کلاستر در حالت Degraded State میرود و در این حالت Automatic Failover از نود Active به Passive انجام نخواهد شد و این این امر به منظور جلوگیری از وجود دو نود فعال در کلاستر میباشد.

وقتی درمورد PSC و VCHA صحبت میکنیم ، ابتدا باید تصمیم بگیرید که آیا از Enhanced linked mode استفاده میکنید؟ اگر پاسخ شما مثبت است ، در نسخه 6.5 شما باید از External PSC استفاده کنید.

پس اگر از External PSC استفاده میکنیم ، به یک Load balancer نیاز داریم . دلیل این امر این است که وقتی VCHA داریم ، نود اکتیو به صورت مشخص به PSC متصل باشد ، وقتی PSC دچار مشکل شود ، ما باید به صورت دستی آنرا به PSC دیگر متصل کنیم وقتی اینکار را انجام دهیم ، مکانیزم Repoint به نود Passive ما Replicate نمیشود ، پس آن نود همچنان به PSC ای که Fail شده اشاره میکند . پس اگر نود Active Fail شود و نود Passive به Active تبدیل شود به مشکل برخواهیم خورد.

حالا سوال اصلی اینجاست ، چرا سرور vCenter را Highly available میکنیم اما Platform services controller را نه ؟! با کمک روش ذکر شده در مثال بالا ما هر دو اینها را Highly available میکنیم و در آن زمان است یک راه حل کامل را ارائه کرده ایم.

در مقالات بعدی سعی خواهد شد مطالب عمیق تری درباره این ویژگی برای شما توضیح داده شود ، پس همراه ما باشید ….

بلاک چین چیست و چرا مورد توجه است

بلاک چین 1 یک سیستم برای نگهداری دفتر حساب های توزیع شده است به طوری که اجازه می دهد سازمانهایی که اعتماد کافی به یکدیگر ندارند بر روی بروزرسانی این دفتر حساب ها به توافق برسند. به جای استفاده از شخص ثالث مرکزی یا فرآیند تطبیق حساب آفلاین، بلاک چین از پروتکل های peer to peer استفاده می کند. بلاک چین به عنوان یک دفتر حساب توزیع شده، یک رکورد پاک نشدنی و آنی را فراهم می کند که در میان شرکت کنندگان آن کپی می شود.

بلاک چین این پتانسیل را دارد که اساسا چگونگی انجام معاملات تجاری جهانی را تغییر دهد. در حال حاضر برخی از معاملات از طریق شخص ثالث انجام و تعیین مسیر می شوند تا صداقت و حفاظت در معامله را تضمین کنند. وجود این اشخاص ثالث می تواند منجر به بروز تاخیرها در پرداخت و حتی افزایش هزینه ها شود. تکنولوژی بلاک چین منجر می شود که شرکت کنندگان در شبکه مورد اعتماد تجاری به طور مستقیم معاملاتشان را انجام دهند در حالی که از اعتبار و ثبات معاملاتشان مطمئن خواهند بود. هنگامی که معاملات پیشنهاد شده اعتبار می یابند و توافق بر روی پیامدهای آن به دست می آید، شرکت کنندگان در تکنولوژی بلاک چین، آنها را در بلاکهایی مرتبط به هم و رمزنگاری شده ثبت می کنند که قابل لغو شدن نیستند.

این تکنولوژی به حل و فصل بسیاری از چالش ها در مقیاس enterprise کمک می کند، همچون:

- ایجاد اعتماد در معاملات BTB 2 نظیر به نظیر، به طوری که از هزینه ها و خطرات واسطه ها جلوگیری می شود

- کاهش روش های دستی، مبادله اطلاعات در معرض خطا و فرآیندها

- پرهیز از هزینه و تاخیرهای تطبیق آفلاین

- کاهش تطبیق های cross-ERP که منجر به خطرات واریز اسناد و ثبت های ضعیف می شود

- کاهش خطرات بالای تقلب در معاملات میان شرکت ها

- بهبود قابلیت رویت اطلاعات به طور آنی در اکوسیستم تجاری

مکانیزم بلاک چین :

- سیستم بلاک چین شبکه ای نظیر به نظیر از نودهای معتبر است. هر نود دفتر حسابی حاوی اطلاعات و تاریخچه ای از بروزرسانی ها را نگاه می دارد.

- تغییرات درون این دفترحساب ها، از طریق معاملات پیشنهاد شده توسط طرف های خارجی به وسیله کلاینتها راه اندازی می شود. هنگامی که از طریق معاملات تغییرات رخ می دهد، شرکت کنندگان در بلاک چین منطق بیزینس (به اصطلاح قراردادهای هوشمندانه) را اجرا می کند و برای تایید نتایج از پروتکل های اجماع 3 پیروی می کنند.

- هنگامی که تحت قوانین شبکه توافق به دست می آید، معاملات و نتایج آنها درون بلاک های داده ای دسته بندی می شوند که به واسطه رمزنگاری ایمن و غیرقابل تغییر هستند و توسط هر کدام از شرکت کنندگان به دفتر حساب اضافه شده اند.

- علاوه بر تمام معاملات و نتایج آنها، هر بلاک حاوی هش رمزنگاری از بلاک قبلی است که تضمین می کند، هر گونه سوء استفاده از یک بلاک خاص به راحتی شناسایی شود.

فواید بلاک چین :

بلاک چین فرآیند زمانگیر و پیچیده در معاملات BTB را با روشی که شفاف، قابل بازبینی و تضمین کننده است، جایگزین می کند. فواید آن برای کسب و کارهای امروزی شامل:

- واسطه های کمتر

اجتناب از واسطه های متمرکز با استفاده از شبکه کسب و کار نظیر به نظیر

- فرآیندهای سریع تر و اتوماتیک تر

فرآیندها و مبادله داده ها را اتوماتیک می کند. مغایرت های آفلاین را حذف می کند. به طور خودکار اقدامات، حوادث و حتی پرداخت ها بر اساس شرایط از پیش تعیین شده فعال می شوند. فرایندهایی که روزها (یا هفته ها) انجام می شد در حال حاضر به طور آنی انجام می شود.

- کاهش هزینه ها

هزینه ها به واسطه شتاب بخشیدن به معاملات و حذف فرآیندهای واریز اسناد با استفاده از ساختار اشتراکی قابل اعتمادی از اطلاعات مشترک به جای اتکا بر واسطه های متمرکز یا فرآیندهای تطبیق پیچیده کاهش می یابد.

- اتوماسیون سریع تر

به طور خودکار اقدامات، حوادث، و حتی پرداخت بر اساس شرایط از پیش تعیین شده راه اندازی می شوند. از طریق خودکارسازی فرآیندها برای کار خارج از ساعت های کاری، معاملات را سرعت می بخشد.

- افزایش شفافیت

شرکت کنندگان بی درنگ معاملات توزیع شده در سراسر شبکه کاری مصوب خود را می توانند مشاهده نمایند. یک سیستم اشتراکی از رکوردها نگهداری می شود که همه در آن به میزان یکسانی از وقایع مطلع هستند.

- افزایش امنیت

تقلب را کاهش می دهد در عین حال که با تضمین رکوردهای حیاتی تجاری، پذیرش قوانین تنظیم شده را افزایش می دهد.با استفاده از بلاک های مرتبط رمزنگاری شده داده ها را ایمن نگاه می دارد به طوری که رکوردها نمی توانند بدون شناسایی حذف شوند یا تغییر کنند.

بلاک چین در مقایسه با پایگاه داده مرکزی

بلاک چین یک دفتر حساب توزیع شده است که به طور مستقیم از طریق گروهی از اشخاص که الزاما مورد اعتماد یکدیگر نیستند، به اشتراک گذاشته می شود بدون اینکه به یک ادمین مرکزی شبکه نیازی باشد. در مقابل یک پایگاه داده سنتی (SQL یا NoSQL) به وسیله نهاد واحدی کنترل می شود. این تفاوت مهمی است به این معنا که:

- هر نود در بلاک چین به طور مستقل هر معامله را پردازش و بررسی می کند. یک نود از آنجایی این توانایی را دارد که دارای قابلیت رویت کامل به وضعیت فعلی پایگاه داده، تغییرات درخواست شده توسط یک معامله و امضای دیجیتالی است که سرچشمه معامله را ثبت می کند.

- معاملات و داده های مبتنی بر بلاک چین، تحمل پذیری بسیار بالایی را به علت افزونگی نهفته در آن دارند.

- بروزرسانی ها توسط شرکت کنندگان پیش از انجام آنها توافق شده است، در مقایسه با یک محیط پایگاه داده معمولی که در آن به روز رسانی ها توسط هر طرف انجام می شود و سپس از طریق پردازش های طاقت فرسا (و اغلب آفلاین) تطبیق داده می شوند.

- نقش آفرینی بلاک چین تقریبا بی وقفه در حال انجام است چرا که هیچ تاخیری از دفتر مرکزی نقل و انتقال بانکی یا فرآیند های تطبیق وجود ندارد درحالی که پیش از این بررسی ها اغلب در طول شب یا در طول چندین روز یا هفته صورت می گرفت.

- Block chain

- Business To Business

- Consensus protocols